聯邦學習結合O-RAN 開放基站的發展與展望

雖然本文打的可能會稍微得過於“在烏托邦紙上談兵”,但是我還是覺得聯邦學習結合 O-RAN 超有前景,適合應用在有 Diversity UEs 的專網!

(像是醫院場域,ICU 需要高頻寬量的 video surveillance、又需要 NB-IOT 的穿戴式裝置)

BTW: NB-IOT 在 5G 稱為 Redcap 標準

看了一些聯邦學習 (FL) 用於通訊的論文,瞭解聯邦學習的一些痛點

- UE 端的算力不一,加上連線狀態不穩定,有高延遲問題

- 每個 UEs 的資料異質性 (Heterogeneity) 太大(因為使用者的習慣都不一樣),造成聚合伺服器 train 出來的 model 不能用。

- Attck 資安問題(UE 傳送惡意資料給伺服器,來搗亂伺服器的 model)

有關 藉由逆向工程 擷取 gradient 或是 paramerter 來反推用戶資訊,這部分我還沒有相關 Solution 或想法

因為由於聯邦學習的隱私保護,我們無法知道 UE 回傳給聚合伺服器的 gradient 是否為惡意。

但是關於要阻止 UE 傳輸惡意資料,我們一開始就先做 UE 認證~

UE 要接取 O-RAN 的 5G 訊號,就會需要 SIM 卡,那如果先做 SIM 卡/ eSIM+ 裝置認證,讓認證的裝置才能擁有 5G 網路接取權。

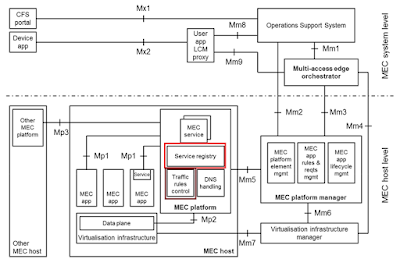

然後 UE APP 跟 MEC APP(就是 UE APP 跟 MEC Platform 當中的 Servise registry 和 traffic rules control App 進行認證和授權)

然後其實 UPF 後端還可以再防一層,讓 SMF 和 PCF 來控管數據流,沒通過認證的 UE 或 App 無法 Access MEC 及其後端服務。

(這部分可否用於聯邦學習待研究,因為聯邦學習隱私源則,我們無法得知 gradient 是否為惡意,但是是可以擋一下搗亂聚合伺服器 model 的 DDoS 攻擊,應該是沒問題的)

(這部分可否用於聯邦學習待研究,因為聯邦學習隱私源則,我們無法得知 gradient 是否為惡意,但是是可以擋一下搗亂聚合伺服器 model 的 DDoS 攻擊,應該是沒問題的)

聯邦學習的痛點是什麼?UEs 系統異質性太大(系統算力不一、有人傳很快、有人低延遲)的問題嘛!

如果我們進行了 UE 認證,所以 MEC 就知道它下面註冊了哪些裝置,

那我們都知道 O-RAN RIC platform 當中的 xAPP 負責 RRM、QoS。

有關 RIC Platform 和 Near-RT RIC介紹 請詳見本篇文:https://thc1006.blogspot.com/2023/01/near-rt-ric.html

那如果我們寫一個 xAPP 進行網路切片,把 連線順暢 和 容易脫隊 透過網路切片分成兩組

然後透過 MTL 多工學習,同時對兩切片組進行聯邦學習來優化 UE

抑或是 聯邦學習分別對兩切片組建模,來訓練及迭代,實現異質性設備的非同步聯邦學習

然後如果想用盡 O-RAN 架構優點,就再更硬核一點,根據該地區的能源使用潮汐效應,設計一個 xAPP 來達到省電目標!

但是以上架構仍有一些缺點啦~ 可想而知整體複雜度變超高,還有成本提高,這就有點違反 O-RAN 初衷了~

加入聯邦學習,我覺得會因為運算,網路延遲會提高~

然後如果採用 O-RAN 架構的話,我覺得可以在 DU 前面 (Open Fronthaul介面) 做惡意偵測,阻止 UE 搗亂 model,然後應該還需要再加裝 PTP 校正延遲~

hctsai@linux.com

留言

發佈留言